ネットワーク経由の攻撃を守るものとして「ファイアウォール」が有名ですが、全ての攻撃をファイアウォールだけで守ることはできません。

そのために、IDS(アイディーエス)とIPS(アイピーエス)という仕組みがあるので、今回はIDSとIPSに関して解説します。

ネットワークの侵入に対する手段

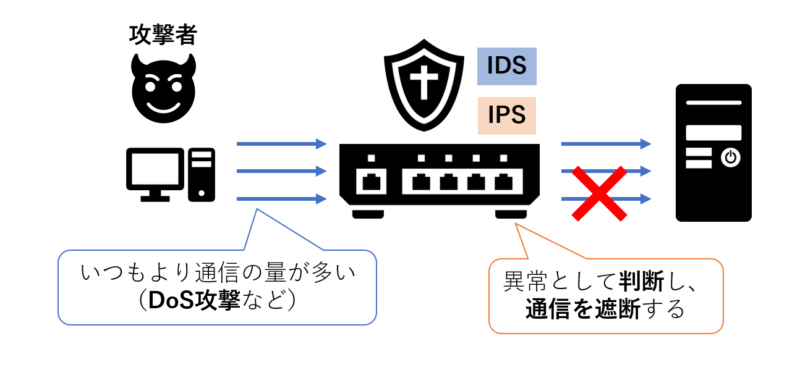

そもそもIDSやIPSを使うと、どういったネットワーク経由の侵入に対して、効果があるのか?ということですが、大枠の定義としては以下のようになります。

いつもと違うというのは、「通信の量が膨大になっている」、「通信の種別がいつものと違う」などがありますが、IDS・IPSの仕組みが通信の間に入っていると、そのような通信の傾向を検知して、ネットワークを遮断することができます。

以下にIDS・IPSのネットワーク上の位置付けを図で表してみました。

では、IDSとIPSは何が違うのかを解説していきます。

IDSとは?

IDSは「Intrusion Detection System」の略で「侵入検知システム」のことになります。

IDSは異常を検知したら、その内容をシステム管理者や運用者にメール等で通知される仕組みです。

あくまで検知だけなので、その後、通信を遮断するなどの対策をする必要があるので、ある程度攻撃を受けてしまう可能性があるので、このある程度の攻撃も止めるためにIPSがあります。

IPSとは?

IPSは「Intrusion Prevention System」の略で「侵入防止システム」のことになります。

IPSはネットワークの異常に対して、検知・通知されるだけでなく、怪しい通信を即時に遮断(防御)してくれます。

IDSと違って、未知の怪しい通信を即座に遮断してくれるので、攻撃の被害が出る前に食い止めることができるので、怪しい通信が、実は正しい通信だった場合は「誤検知」となり、サービスに影響が出てしまうので、IDSとの使い分けが必要になってきます。

最近は以下二つのパターンで異常検知するようになっていて、上手く組み合わせることで、誤検知を極力防ぐような仕組みになってます。

IDS・IPSの検出方法

- シグネチャ(攻撃パターン)による不正検出

- 通常と違う状況を察して以上検出

ファイアウォールやWAFとの違いと使い分けは?

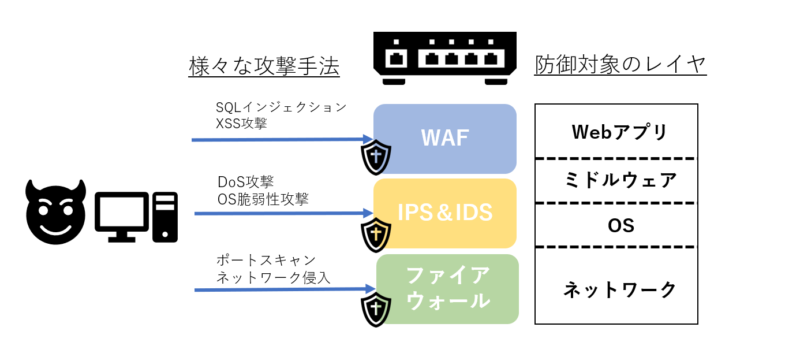

冒頭でも述べましたが、ネットワークの攻撃を防御するために「ファイアウォール」があります。その他に「WAF」という仕組みもあります。

IPS・IDSとこれらの違いは「防御対象のレイヤが違う」ということになります。

ネットワーク経由の攻撃手法は様々で、攻撃手法によって、コンピュータのどのレイヤを狙った攻撃なのか変わってきます。

例えば、ファイアウォールはIPアドレスやポート番号を狙っての攻撃(ポートスキャンなど)をネットワークレイヤで守るための仕組みです。

また、WAF(ワフ:Web Application Firewall)はWebアプリケーションの脆弱性を付いて、データベースの中身を見てしまう「SQLインジェクション」や悪意あるサイトへ誘導してしまう「XSS(クロスサイトスクリプティング)攻撃」をWebアプリレイヤで守ってくれたりします。

IPSやIDSは、OSやミドルウェアレイヤの脆弱性などを狙った攻撃を守るために使われますね。

以下に各セキュリティ対策の位置付けと役割を図にしてみました。それぞれの攻撃に対して、セキュリティ対策の手法が変わっていることが分かりますね。

まとめ

今回はIDSとIPSの違いに関して解説しました。

IDS・IPSのまとめ

- IDS・IPSは通信の異常を検知・通知・遮断してくれる

- IDSは「検知・通知」ができる

- IPSは「検知・通知・遮断」ができる

- ファイアウォールやWAFとは防御対処のレイヤが違い、上手に製品を組み合わせるとセキュリティが高くなる

IDS・IPSを上手く使いこなすことで、未知の攻撃にも即座に対応できるので、セキュリティ上重要な仕組みですね。

ファイアウォールやWAFなど色々なセキュリティ製品がありますが、導入すればするほど、導入や運用コストがかかるので、守るべきシステムの環境や優先度を見た上で、セキュリティ構成を作っていくことが重要ですね。

セキュリティ関係のウィルス対策の「EPP」と「EDR」も違いが分かりにくいので、以下記事で解説しているので、併せて読んでみてください。

以上です!